Współcześni hakerzy coraz częściej sięgają po zaskakujące metody przechwytywania naszych danych. Wykorzystanie mikrofonów notebooka do odczytywania tego, co piszemy na klawiaturze, to tylko jeden ze sposobów, a jest wiele jeszcze ciekawszych. Bez względu na spryt i inteligencję cyberprzestępców, to od nas dużo zależy, czy odpowiednio zadbamy o nasze bezpieczeństwo. Dlatego podamy również parę rad, do których powinniście się zawsze stosować.

Według raportu CERT Orange Polska 2018, opublikowanego w marcu tego roku, największą grupę zagrożeń w sieci stanowi rozsyłanie spamu, treści pirackich czy nielegalnych typu pornografia dziecięca. W porównaniu z rokiem 2017, udział tego rodzaju zagrożeń wyraźnie się̨ zmniejszył – z prawie 50% w 2017 r. do niecałych 27% w 2018 r. Kolejny duży spadek odnotowano w kategorii prób włamań́ – z 20% 5 lat temu do nieco ponad 4% w 2018 r. Po raz pierwszy od publikacji raportu zmniejszyła się też aktywność ransomware, złośliwego oprogramowania, które szyfruje pliki na dysku, a odszyfrowanie wymaga zapłacenia okupu.

Czy te dobre wieści oznaczają, że możemy poczuć się bardziej bezpiecznie? Bynajmniej, wciąż jesteśmy na celowniku. Według firmy F-Secure, liczba podjętych prób cyberataków w 2018 roku wzrosła o 32% w stosunku do roku poprzedniego. Coraz więcej zagrożeń ma na celu „gromadzenie informacji”, a wyglądające jak prawdziwe maile z banku czy firmy kurierskiej, aż się proszą, żeby je otworzyć. Czy damy się nabrać na tę formę manipulacji czy nie, zależy w dużej mierze od nas samych. Tak samo od naszej naiwności (albo zapobiegliwości) zależeć będzie czy oddzwonimy na telefon z Wysp Wniebowstąpienia (prefix +247) albo czy zignorujemy SMS-a proszącego o drobną, czasem groszową dopłatę do paczki czy ogłoszenia na OLX.

Ale cyberprzestępcy nie zawsze polegają tylko na socjotechnice i metodach, które przy zachowaniu zasady ograniczonego zaufania można zobaczyć. Do komputerów czy telefonów można włamać się również sięgając po bardziej niekonwencjonalne metody, za którymi stoi już sporo nauki. Zobaczcie sami kilka ataków, które fachowo nazywane są atakami side-channel. Anglojęzyczny zwrot wskazuje tutaj na wykorzystanie „bocznego kanału”. Zamiast wykorzystania socjotechnik czy dziur w oprogramowaniu, które dają bezpośredni dostęp do informacji, np. wpisywanych haseł, korzysta się z mniej oczywistych – i mniej strzeżonych – metod pośrednich.

W takim ataku źródłem informacji są efekty uboczne działania komputerów czy smartfonów. Może to być stuk klawiszy, delikatny ruch telefonu czy sam fakt, że każdy układ elektroniczny emituje ciepło czy promieniowanie elektromagnetyczne.

Mikrofon usłyszy co piszesz…

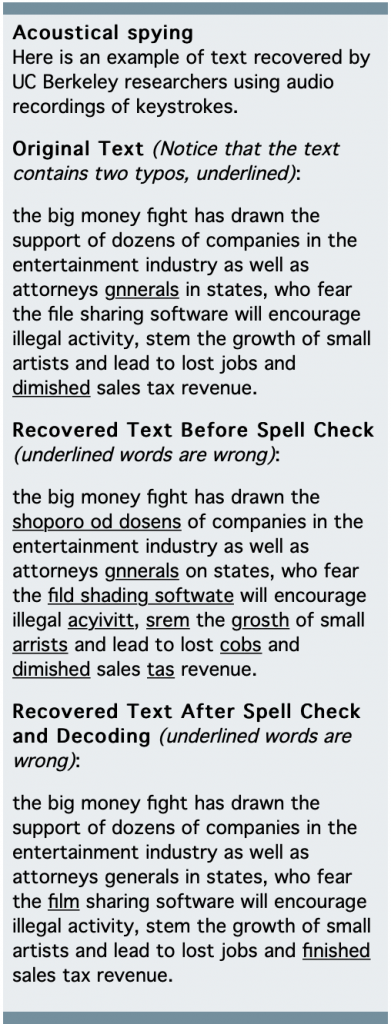

W 2005 roku zespół z University of California pod kierunkiem prof. Douga Tygara na podstawie kilku 10-minutowych nagrań użytkowników piszących na klawiaturze był w stanie odczytać do 96% wpisywanych liter.

Ta technika bazuje na tym, że każde naciśnięcie klawisza wydaje stosunkowo wyraźny, choć cichy dźwięk. Typowi użytkownicy wpisują około 300 znaków na minutę. Przy takim tempie stukania w klawisze odpowiednio przygotowana aplikacja ma wystarczająco dużo czasu na wyizolowanie dźwięków poszczególnych naciśnięć klawiszy i przełożenie ich na konkretne litery w oparciu o analizę statystyczną angielskiego tekstu. Jak czytamy w informacji prasowej litery „th” występują razem częściej niż „tj”, a słowo „yet’ jest dużo bardziej powszechne niż „yrg”.

Łącząc analizę nagrań stukania w klawisze z metodę statystyczną i sprawdzeniem pisowni oraz gramatyki, naukowcom udało się dojść do 96% trafności dla znaków i 88% przewidywalności dla wpisywanych słów. Przykład możecie zobaczyć na zrzucie z ekranu.

Co ciekawe, system całkiem nieźle poradził sobie z hasłami jak również słowami, które z językiem angielskim nie miały nic wspólnego. Po zaledwie 20 próbach naukowcy byli w stanie odzyskać 90% pięcioznakowych, 77% ośmioznakowych i 69% dziesięcioznakowych haseł, a wszystko z wykorzystaniem mikrofonu za 10 dolarów.

O szczegółach przeczytacie tutaj. Warto jednak nadmienić, że naukowcy nie brali pod uwagę uderzeń w klawisze funkcyjne czy włączonego Caps Locka, co z pewnością utrudniłoby identyfikację. Wykazali za to, że ich algorytm może nauczyć się poprawnej analizy bez względu na rodzaj użytej klawiatury czy sposób pisania. Ponadto, nawet nagrania wykonywane w różnych warunkach, np. podczas odtwarzania muzyki czy z dzwoniącymi w tle telefonami, nadal były dobry źródłem danych.

… albo oglądasz na monitorze

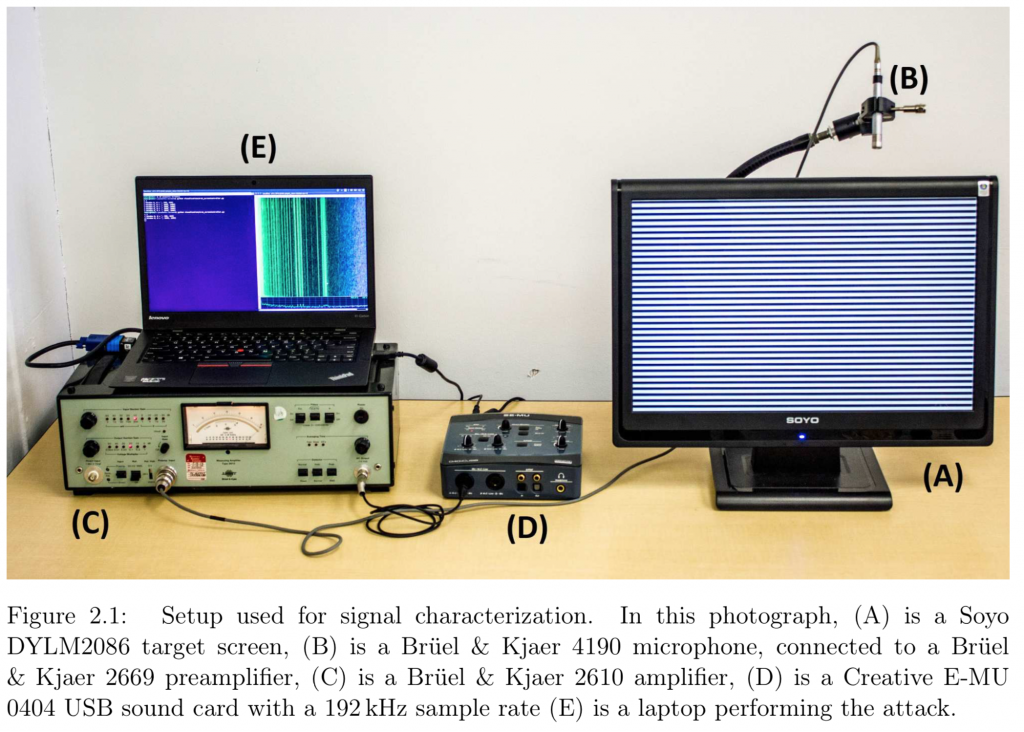

Brzmi to niesamowicie, ale w 2018 roku zespół naukowców z czterech amerykańskich uczelni (University of Michigan, University of Pennsylvania, Cornell Tech, Columbia University) pokazał, jak “usłyszeć” ekran. Badacze sprawdzili doświadczalnie, czy jest możliwe podsłuchiwanie tego, co się ogląda na ekranie monitora LCD za pomocą mikrofonów wbudowanych w komputer lub leżący obok telefon, np. podczas prowadzenia wideorozmów.

Podczas eksperymentów, których wyniki zostały opublikowane w pracy Synesthesia: Detecting Screen Content via Remote Acoustic Side Channels (tu odsyłam po szczegóły), sięgnięto również po kojarzący się z filmami szpiegowskimi mikrofon paraboliczny. Tym urządzeniem „odgłosy” monitora rejestrowano z odległości 10 metrów.

“Podsłuchiwanie obrazu” polegało na kryptoanalizie akustycznej szumu wydawanego przez monitor z wykorzystaniem sieci neuronowych. Badacze słusznie założyli, że każdy monitor ma swoje “brzmienie”, które zmienia się w zależności od tego czy jego ekran jest np. biały albo gdy wyświetlona jest na nim jakaś litera. Te subtelne zmiany w spektrum dźwiękowych stały się podstawą do zgadywania słów wyświetlanych na ekranie.

W przypadku wpisywania słów za pomocą klawiatury ekranowej trafność propozycji prezentowanych przez sieć neuronową daleka była od ideału. Dla nagrań monitora zarejestrowanych czułym mikrofonem umieszczony tuż obok niego, słowo zgodne z wprowadzonym zawsze znajdowało się na liście, której długość wahała się od 2 do 23 słów. Oznacza to, że wybór właściwego wyrazu raz sprawdzał się do wskazania jednej pozycji z dwóch lub jednej z dwudziestu trzech… Średnio lista miała 8 pozycji.

Przeprowadzono również test polegający na odczytywaniu wyświetlanych na ekranie przypadkowych 3, 4, 5, 6 liter jak również 100 losowo wybranych ze słownika wyrazów. Sekwencje i słowa były pisane dużymi (175 pikseli szerokości literami), czarnymi literami na białym tle, które wcześniej posłużyły do wytrenowania sieci neuronowej. Odgadywanie poszczególnych liter odbywało się z trafnością od 88% do 98%, z wyjątkiem ostatniej litery, gdzie wartość spadała do 75%. W przypadku odczytywania słów w dwóch przypadkach na 100, system stwierdził błąd, ale w 56 przypadkach najbardziej prawdopodobne słowo wybrane przez CNN znajdowało się na pierwszym miejscu. W 42 (w publikacji jest 72, ale uważam to za pomyłkę) przypadkach właściwe słowo było w pierwszej piątce najbardziej prawdopodobnych wyrazów.

Sonar odkryje wzór zabezpieczający smartfona

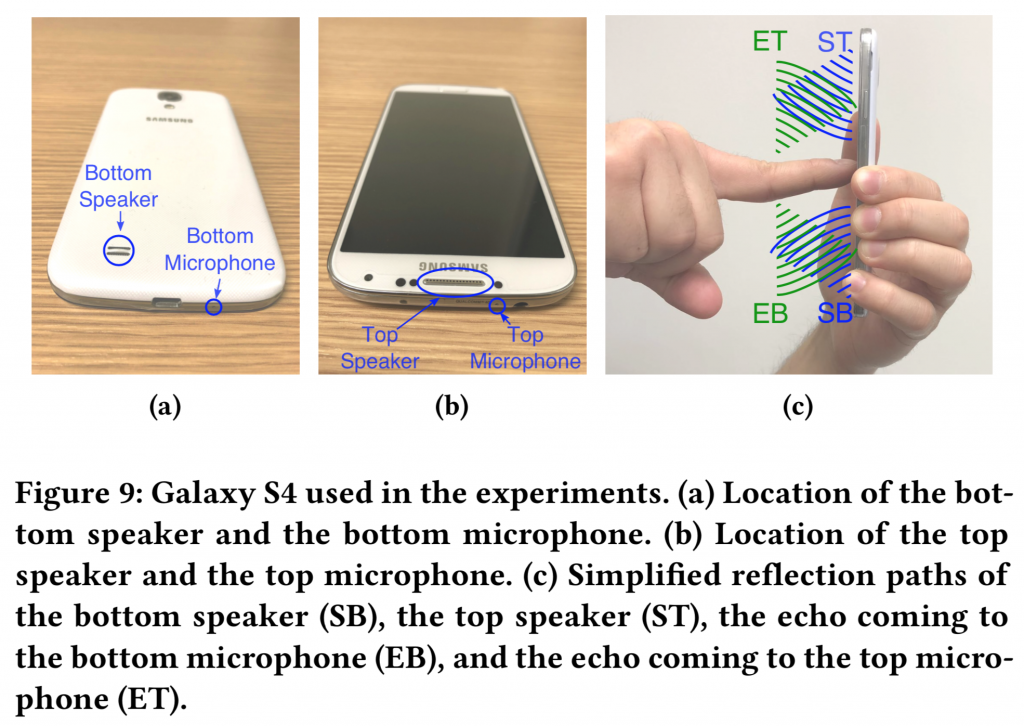

Nie wiem czy wiecie, ale w waszych telefonach kryje się sonar. Tworzy go mikrofon i głośnik. Taki właśnie tandem wykorzystał zespół naukowców z brytyjskiego Lancaster University i fińskiego Linköping University w projekcie SonarSnoop.

Głośniki w Samsungu S4 wykorzystane zostały do emitowania niesłyszalnych dla człowieka sygnałów akustycznych, a echo było rejestrowane przez mikrofony. Zdaniem badaczy te dwie pary urządzeń powinny wystarczyć do śledzenia pozycji palców użytkownika na ekranie podczas kreślenia wzoru zabezpieczającego. Oczywiście potrzeba jeszcze „złośliwej” (trudno w warunkach laboratoryjnych o mówieniu o prawdziwej złośliwości) aplikacji, która przeanalizuje odbijane od palca sygnały sonaru i pokaże tajny wzór.

Na razie nic nie wiadomo o skuteczności tego rozwiązania, ale naukowcy twierdzą, że dzięki tej metodzie liczbę prób odblokowania zabezpieczonego można nawet zredukować o 70%.

„Niewinny” akcelerometr

Myślę, że po tej lekturze dwa razy się zastanowicie, zanim nowo ściągniętej aplikacji na Androida przyznacie prawo dostępu do mikrofonu czy głośnika. Ale czy zapali się Wam światełko ostrzegawcze, gdy aplikacja poprosi o dostęp do akcelerometru? Pewnie nie, bo co złego jest w urządzeniu, które w smartfonie odpowiada za zmianę orientacji ekranu czy liczenie kroków?

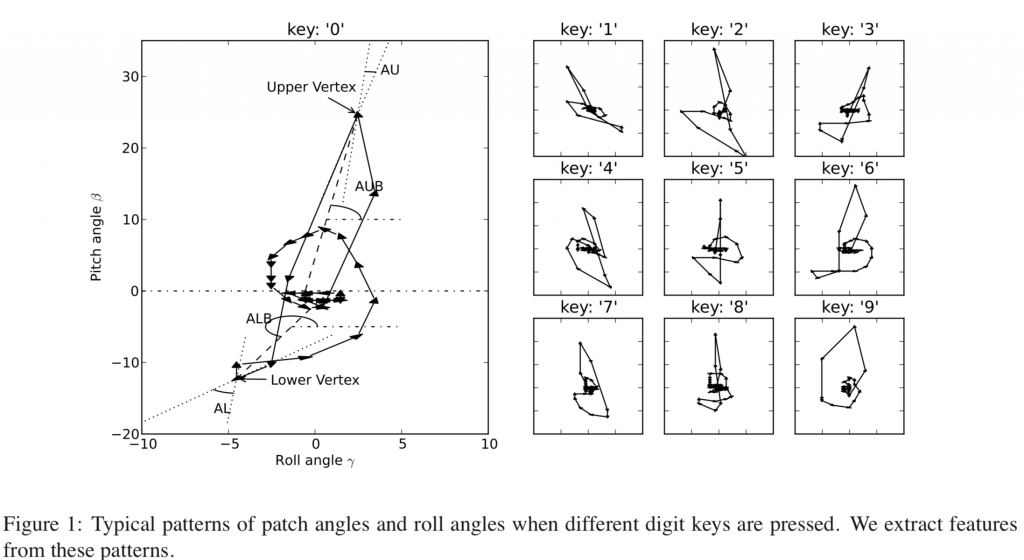

Okazuje się, że tak jak smartwatch, dzięki akcelerometrowi może automatycznie rozpoznać jaki sport uprawiamy, tak samo sprytna aplikacja, taka jak TouchLogger, jest w stanie dzięki niemu przechwytywać to co wpisujemy na klawiaturze ekranowej. Badania przeprowadzone (2011 rok) przez eksperta bezpieczeństwa Hao Chen z University of California, wykazały 70% skuteczność tej metody dla klawiatury numerycznej.

Inny eksperyment przeprowadzony w Georgia Institute of Technology pokazał, że dane zbierane przez akcelerometr smartfonu położonego w pobliżu klawiatury czy notebooka pozwala złośliwej aplikacji rozszyfrować co na niej piszemy. Tym razem już nie dźwięk, ale drgania spowodowane przez naciskanie klawiszy stają się bocznym kanałem dostępu do informacji. Trafność prawidłowych wskazań (pierwsze słowo na liście zaproponowanej przez program zgadzało się z wpisanym słowem) wynosiła 46 lub 80% w zależności od liczby wprowadzanych sentencji (10 kontra 1). Kiedy jednak wziąć pod uwagę również drugie z listy co do prawdopodobieństwa słowo i spróbować osadzić je w kontekście zdania, to trafność dla 10 sentencji wzrastała do 76%.

Obraz mieszkania w 3D z przypadkowych zdjęć

Przeraziliście się? Bardzo dobrze, bo choć te ataki zostały przeprowadzone w warunkach laboratoryjnych i ich skuteczność jest na razie niewielka, to pokazują, że nasza prywatność może zostać naruszona w zupełnie niespodziewany sposób.

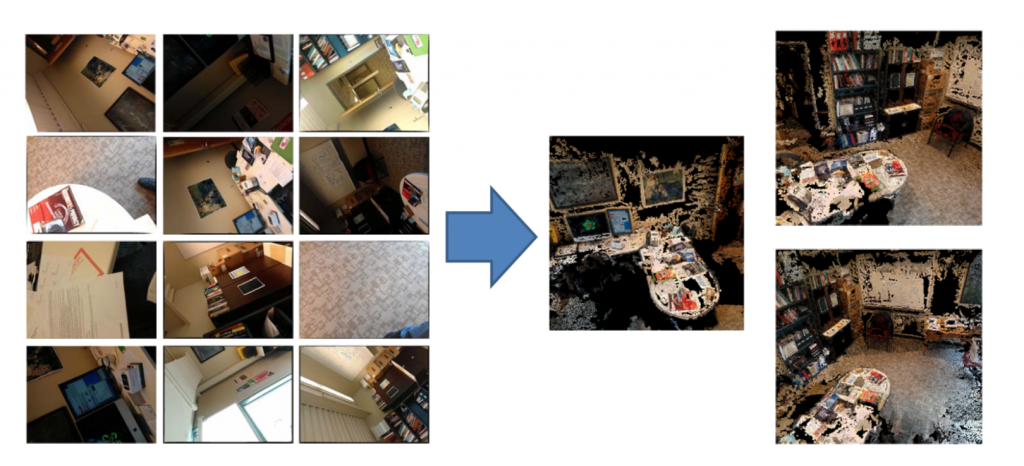

Na koniec kilka słów o eksperymencie zrobionym w 2012 roku przez naukowców z wojskowego US Naval Surface Warfare Center i Indiana University. Aplikacja PlaceRaider to rodzaj złośliwego oprogramowania, które nie kradło haseł, nie podsłuchiwało, za to robiło zdjęcia bez naszej wiedzy. Wszystko po to, żeby później je złożyć w trójwymiarowy obraz pomieszczania i np. udostępnić włamywaczom albo wirtualnie podejrzeć pozostawione w nim dokumenty.

PlaceRaider, oprócz ukrytego przed właścicielem procederu robienia zdjęć wzbogaconych o informacje, takie jak orientacja i lokalizacja telefonu, sprawdzało jakość zdjęć, eliminując od razu poruszone czy ciemne (np. zrobione w kieszeni) kadry. Następnie wysyłało je na serwer w celu połącznia w obraz 3D, na którym można by poszukiwać np. korespondencji z numerami kont, leżących na biurku kart kredytowych czy choćby zapisków w kalendarzu. Zobaczcie działanie tego programu na filmie.

Najciekawsze jest, że zainfekowane telefony trafiły do 20 osób, które nie były świadome celu badania. Jedyne o co zostały poproszone, to korzystanie z nich w normalny sposób podczas pracy w biurze.

Jak się chronić?

Opisane metody ataków to przypadki laboratoryjne i zdecydowanie droższe w użyciu niż atak bazujący na ludzkiej naiwności. Można traktować je jako ciekawostkę, ale warto widzieć w nich przestrogę, bo nigdy nie wiadomo czy nie sięgną po nie kiedyś cyberprzestepcy.

1. Najważniejsze są mocne hasła. Nie jedno uniwersalne hasło do wszystkiego, ale kilka różnych o ile nie korzystacie z aplikacji automatycznie agregującej hasła. Weźcie też pod uwagę, że hasło typu imię i data urodzenia (Marian1980#), choć jest długie, może być proste do odgadnięcia i to nawet z dodatkowym znakiem. Takie kombinacje są po prostu łatwe do przewidzenia. 12- czy 16-znakowe hasło złożone z samych liter będzie lepsze niż bardzo skomplikowane hasło złożone z ośmiu znaków.

2. Na komputerze z Windows korzystaj choćby z darmowego programu zabezpieczającego.

3. Aktualizuj regularnie system operacyjny i aplikacje na urządzeniach, które używasz. Pamiętaj, że stare smartfony, które nie są już aktualizowane przez producenta są bardziej narażone na atak.

4. Jeżeli korzystasz na telefonie z płatności zbliżeniowych NFC zrezygnuj z odblokowywania ekranu poprzez identyfikację twarzy. W wielu wypadkach bardzo łatwo ją obejść. Czasami wystarczy skierować telefon na zdjęcie właściciela. Ostrzegają o tym sami producenci i pokazuje to aktualne badanie holenderskiej organizacji Consumentenbond. 42 telefony ze 110 przetestowanych dało się w ten sposób oszukać, w tym kilka „flagowców”.

5. Tam, gdzie to możliwe zawsze stosuj dwuetapową weryfikację, łączącą np. wprowadzenia hasła oraz kodu przesłanego SMS-em.

6. Chroń dzieci przed nieodpowiednimi dla nich treściami korzystając z ochrony rodzicielskiej, wbudowanej w systemy operacyjne komputerów i telefonów. Zakazane strony możesz też filtrować, korzystając z płatnej aplikacji na smartfony „Chroń Dzieci w Sieci” przygotowanej przez Orange.

7. Jeżeli jesteś klientem Orange to swoje urządzenia (również mobilne) możesz zabezpieczyć, korzystając z CyberTarczy. Jest to mechanizm, który działa na urządzeniach połączonych ze stacjonarną, a także mobilną siecią Orange – ta wersja kosztuje 7,98 zł miesięcznie za trzy urządzenia; każde kolejne to koszt 3,98 zł. W przeciwieństwie do programów antywirusowych nie wymaga instalowania, dzięki czemu nie spowalnia urządzenia i nie zużywa baterii. Działa także znacznie szybciej niż większość antywirusów i nie wymaga aktualizacji. Według informacji Orange, w ubiegłym roku CyberTarcza w ponad 2,5 milionach zdarzeń ochroniła klientów przed utratą danych, tożsamości czy pieniędzy.

8. Zawsze stosuj zasadę ograniczonego zaufania do tego co trafi do Twojej skrzynki i aplikacji „przypadkiem znalezionych w sieci”.

9. Nie korzystaj z otwartych sieci WiFi jeśli musisz się gdzieś zalogować. Lepiej – nawet zagranicą – skorzystać z transmisji danych komórkowych, albo łączyć się przez VPN, bezpieczną, wirtualną sieć prywatną.

10. Nie podawaj danych na stronach, które nie mają szyfrowanego połączenia (symbol kłódeczki) lub ich certyfikat bezpieczeństwa jest nieaktualny.

Generalnie musimy sami dbać o siebie, choć czasem oznacza to mniejszą wygodę korzystania z naszych ulubionych gadżetów, jakimi są telefon i komputer. Jeśli zainteresowały Was nietypowe ataki polecamy zaglądać na stronę niebezpiecznik.pl. Również na stronie CERT Orange Polska znajdziecie informacje o tym co nowego dzieje się w bezpieczeństwie.

Tekst jest elementem współpracy z firmą Orange Polska. Partner nie miał wpływu na treść ani opinie, które wyrażamy.

You must be logged in to post a comment.