Fot. Crazy Nauka

Z hasłami stało się coś bardzo, bardzo złego. Rosnące zagrożenie włamaniami sprawiło, że wzrosły wymagania dotyczące tworzenia haseł. Wzrosły tak, że okazały się niebezpieczne same w sobie. Na szczęście to ma szansę się zmienić.

Zastanawiałeś się, ile masz haseł? 20? 50? Ja na szybko doliczyłem się ponad 320 takich, które powinienem pamiętać. Zgadnij, czy wszystkie pamiętam… Różnie można sobie radzić z tym problemem, ale najczęstszym sposobem jest obchodzenie narzuconych wymogów tak, by stały się dla nas możliwe do zaakceptowania. Efekty są często opłakane. System chce, byśmy użyli znaków specjalnych? Proszę bardzo, na końcu hasła dodajemy wykrzyknik. Trzeba co miesiąc zmieniać hasło? Nic prostszego – niech hasło będzie nazwą bieżącego miesiąca. Mają być wielkie litery? Jasne, pierwsza wielka to rozsądny wybór.

Wynikiem są hasła w rodzaju „Kwiecien2017!”. Łatwo się domyślić, że dla włamywacza takie hasło to ułatwienie, a nie utrudnienie. Właśnie opierając się na tych praktycznych spostrzeżeniach amerykański Narodowy Instytut Standaryzacji i Technologii (National Institute of Standards and Technology, NIST) wydał nowe wytyczne dotyczące polityki bezpieczeństwa haseł. Są one obowiązujące dla amerykańskich instytucji federalnych, ale zwykle z czasem stosowane są na całym świecie.

Dokument opisujący zalecane zmiany jest obszerny, ale warto zwrócić uwagę na te, które dla nas, zwykłych użytkowników, mogą mieć największe znaczenie.

Rezygnacja z cyklicznej zmiany haseł

To prawdopodobnie najbardziej kontrowersyjna ze zmian. Obowiązek zmieniania hasła (zwykle co miesiąc) jest teoretycznie słuszny, ale w praktyce często prowadzi do osłabienia bezpieczeństwa. To efekt wymyślania powtarzalnych, łatwych do przewidzenia haseł z nazwami miesięcy czy podobnymi elementami.

Zamiast tego NIST zaleca, by zmiana hasła następowała na życzenie użytkownika lub w razie wykrycie potencjalnego naruszenia bezpieczeństwa.

Koniec wymuszania złożonych haseł

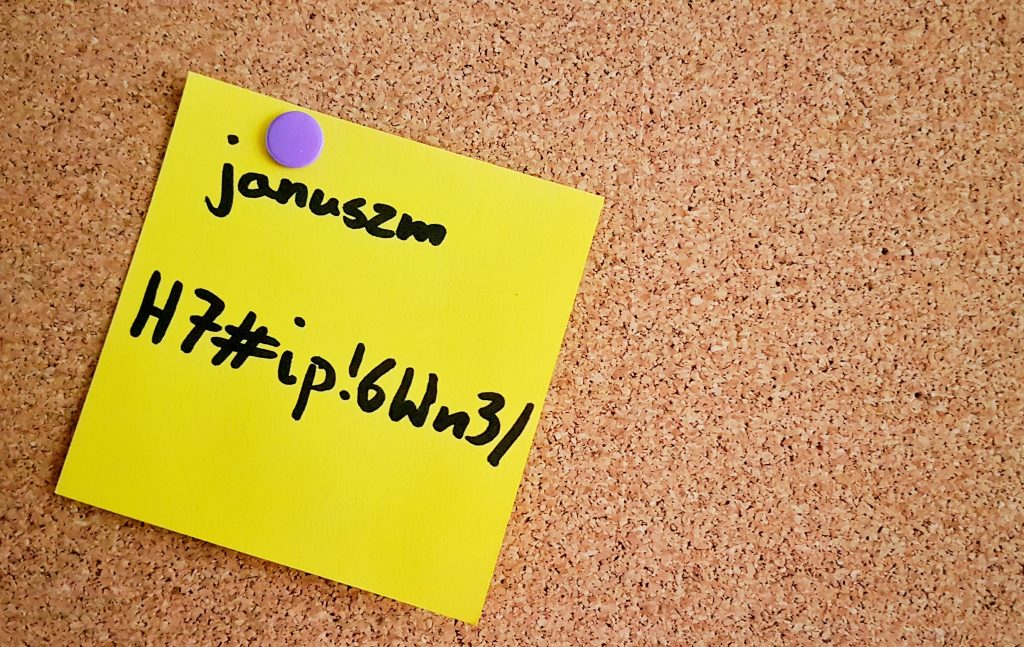

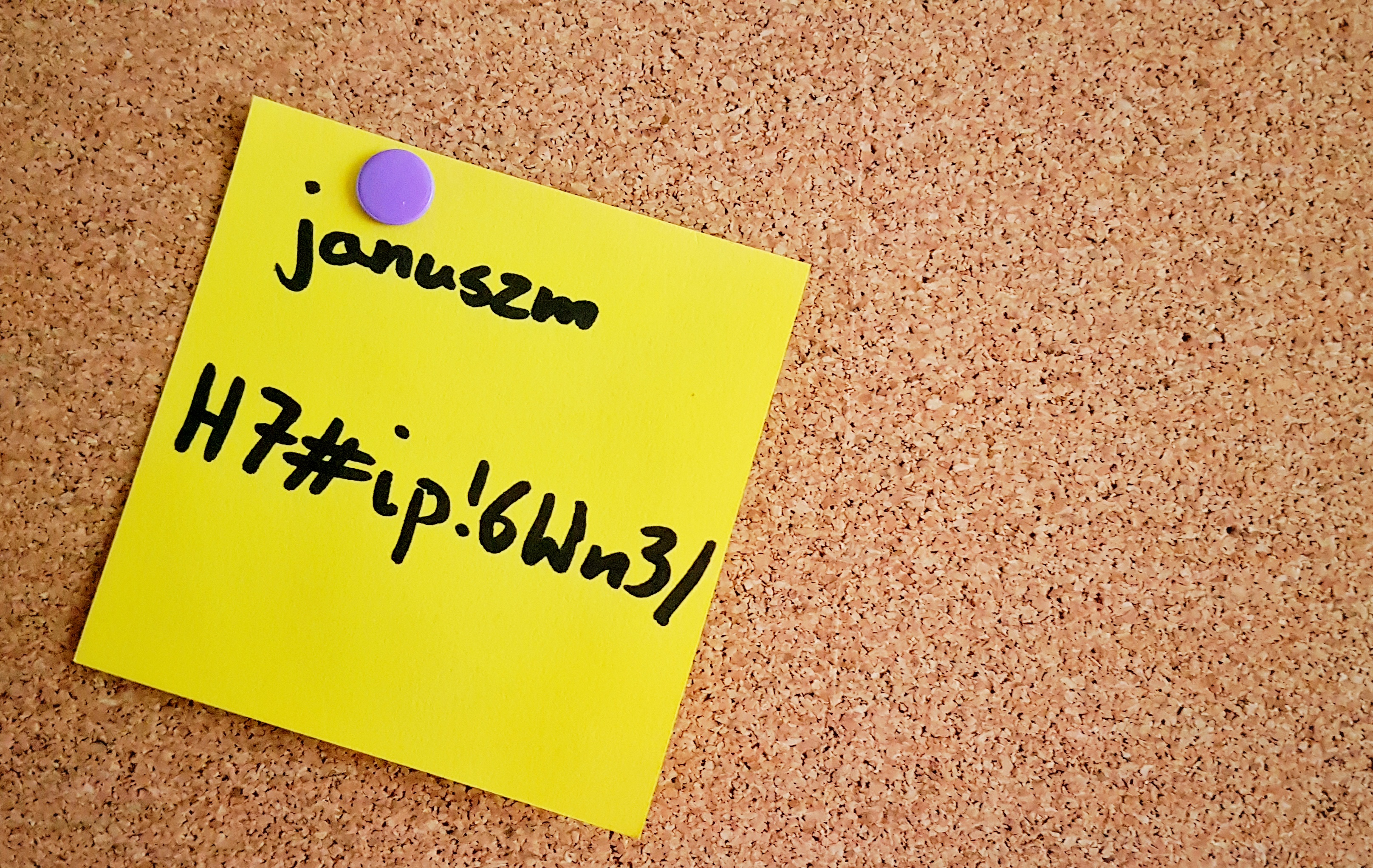

Jn-s3&p/2#njTI – to teoretycznie wspaniałe, szalenie bezpieczne hasło. Żaden włamywacz go nie odgadnie, żaden skrypt go nie odtworzy. Co z tego, skoro też żaden użytkownik go nie zapamięta (ok, znam kilku nerdów, którzy daliby radę)? A skoro nie zapamięta, to zapisze. Najlepiej w pobliżu miejsca logowania – na monitorze czy pod klawiaturą. Tym samym czyniąc takie hasło bardziej niebezpiecznym niż „Marysia-kocha.swego-Rysia”. Głupie? Ale weź to odgadnij!

Dlatego NIST zaleca rezygnację z wymuszania stosowania określonych znaków (wielkie litery, znaki specjalne). Kreatywność użytkowników jest ograniczona, i tak kończy się dodaniem wykrzyknika na końcu hasła.

Rozszerzenie możliwości tworzenia hasła

Zaleca się, by hasło mogło być dowolnie długie (ale nie za krótkie) i by mogło zawierać spacje i inne znaki. To skłania do układania zdań, a te bywają bezpieczniejsze, niż wydumane ciągi znaków.

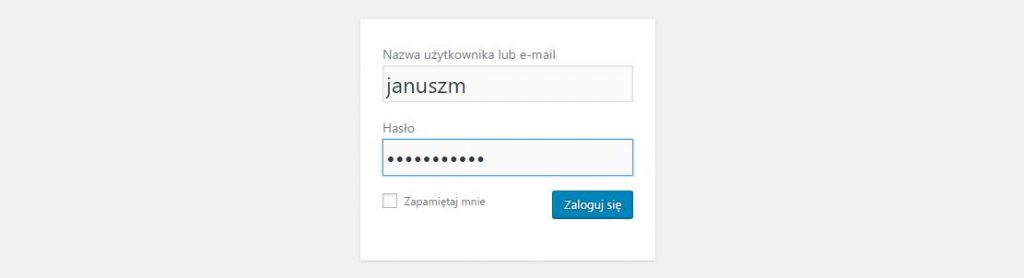

Obowiązkowa kontrola hasła przy jego układaniu

Zamiast zmuszać ludzi do sztucznego wymyślania dziwnych ciągów, lepiej sprawdzać czy nie poszli na zbytnią łatwiznę. Wystarczy przy układaniu hasła porównać je z bazą zawierającą najczęściej wykorzystywane oraz najłatwiejsze do zgadnięcia hasła. To ważne, bo w zeszłym roku wciąż pierwsza piątka najczęściej używanych na świecie haseł wyglądała tak:

- 123456

- 123456789

- qwerty

- 12345678

- 111111

Fot. Crazy Nauka

Zmiana zaleceń związana jest m.in. z popularyzacją tak zwanej podwójnej autoryzacji (bardzo ją polecamy!). Polega ona na tym, by poza hasłem wykorzystać coś, co mamy, lub czym jesteśmy. Innymi słowy na przykład przesłać dodatkowo na nasz telefon kod zabezpieczający lub rozpoznać odcisk palca czy skan siatkówki.

Oczywiście wszystkie te zalecenie nie mają sensu bez rozsądnego szkolenia pracowników i użytkowników. Mówi o tym dla nas Piotr Konieczny, szef zespołu bezpieczeństwa niebezpiecznik.pl, firmy zajmującej się włamywaniem na serwery innych firm za ich zgodą, w celu namierzenia błędów bezpieczeństwa w ich infrastrukturze teleinformatycznej, zanim zrobią to prawdziwi włamywacze.

“W bezpieczeństwie czasem to co jest dobrą rekomendacją dla jednych, może się okazać zdradliwe dla drugich. Zawsze przed wdrożeniem jakiejkolwiek zmiany warto przeprowadzić tzw. analizę ryzyka — właśnie po to, aby dokładnie zbadać jaki wpływ dana modyfikacja będzie miała na bezpieczeństwo w naszych warunkach.

I tak, niektóre z proponowanych przez NIST zmian mogą, w pewnych scenariuszach, być zmianami na gorsze. Przykładowo — regularna zmiana haseł, do której NIST zniechęca — rzeczywiście może być problematyczna, bo sprawia, że pracownicy tworzą słabsze hasła (np. tak znane w naszej administracji publicznej, wymagającej comiesięcznej zmiany haseł, Kwietnie2017, Maje2017). Po prostu z racji tego, że hasła ciągle muszą zmieniać, nie mogą ich zapamiętać, szukają więc prostych (i niestety przewidywalnych!) algorytmów.

Ale jeśli pracownik jest bardziej świadomy (a takich nie brakuje!) i korzysta z rekomendowanego przez wszystkich (ale nie zawsze łatwego w obsłudze) managera haseł, to dla niego odejście od regularnej zmiany haseł będzie bardzo nieprzyjemne. W sytuacji, gdy włamywacz przechwyci hasło do skrzynki e-mail, będzie miał do niej dostęp na zawsze, podczas gdy stosowanie regularnej zmiany haseł “odcięłoby” włamywacza od nowych treści z końcem miesiąca. Jak widać, nie dla każdego taka rekomendacja NIST-u bazująca na uogólnionych wynikach jest korzystna.

Rekomendacja usuwająca narzucanie grup znaków, jakie musza zaistnieć w haśle jest słuszna. To prawda, że jeśli wymagany jest znak specjalny, to spora część osób na końcu swojego ulubionego hasła po prostu doda wykrzyknik (po zobaczeniu komunikatu “nie można założyć konta, w haśle brakuje znaku specjalnego”). Zdecydowanie ważniejsze jest, aby hasło było dłuższe i niesłownikowe (bo te są sprawdzane w pierwszej kolejności), a przede wszystkim unikatowe, tj. dla każdego z kont inne. A jak do tego, tam gdzie się da, włączymy jeszcze 2FA, czyli dwuskładnikowe uwierzytelnienie, często realizowane przez dodatkowy kod wysyłany na SMS lub generowany przez odpowiednią aplikację na smartphonie, to dodatkowo nie tylko “uodpornimy się” na łamanie i zgadywanie haseł (bo do logowania potrzeba właśnie jeszcze drugiego składnika) ale dodatkowo znacznie utrudnimy atakującym ataki phishingowe, które obecnie są najpopularniejszą i najłatwiejszą metodą “zhackowania” czyjegoś konta. Zwłaszcza, jeśli jako 2FA użyjemy klucza U2F, czyli sprzętowego tokenu.”

za Venture Beat

You must be logged in to post a comment.