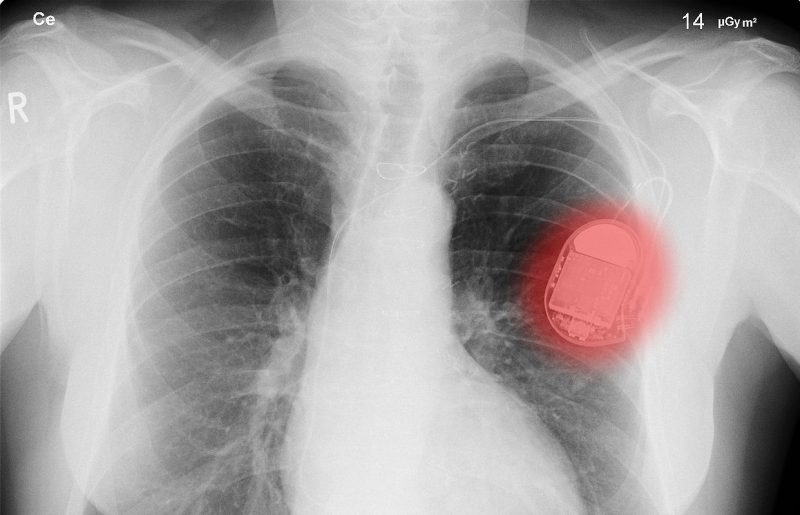

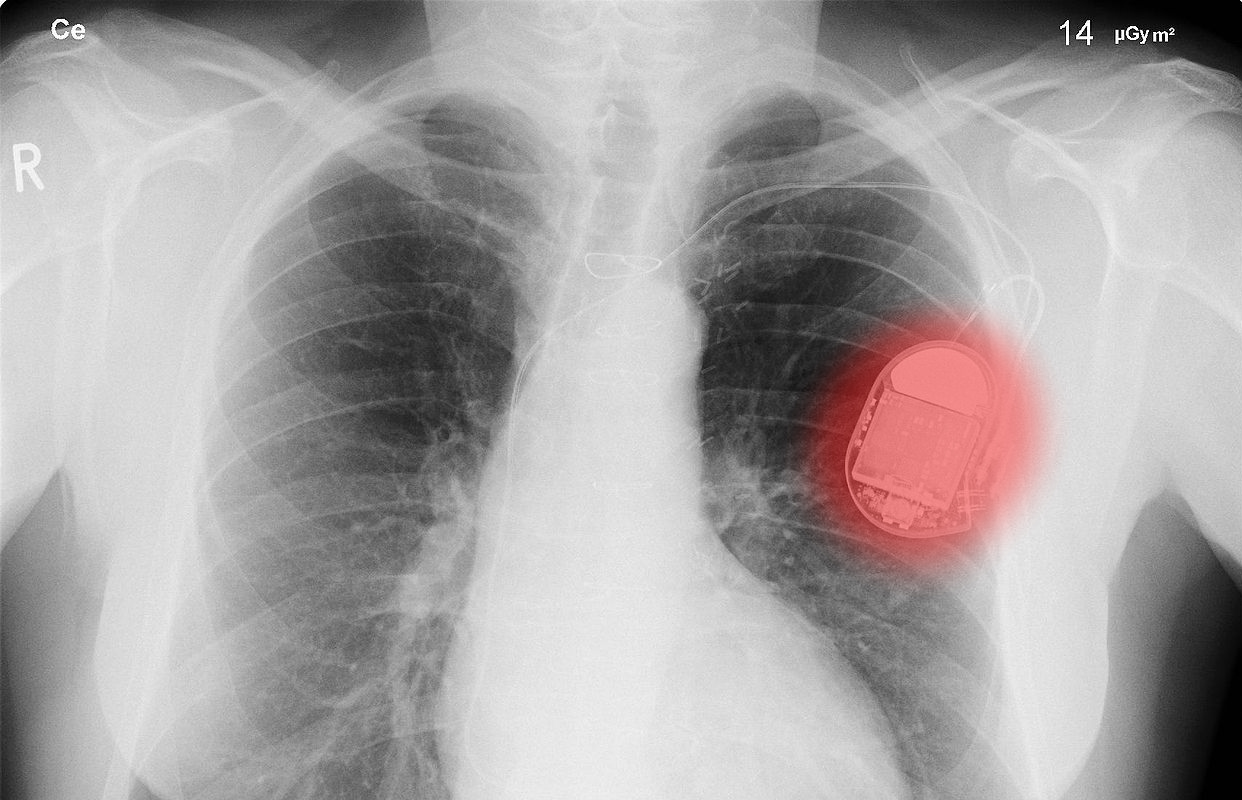

Rozrusznik serca Fot. . Sunzi99~commonswiki

Marie Moe, pracowniczka niezależnego instytutu badawczego w norweskim Trondheim, obudziła się kilka lat temu na podłodze własnego mieszkania. Nie pamiętając wydarzeń poprzedzających upadek, udała się do szpitala, gdzie postawiono krótką diagnozę – trzeba natychmiast wszczepić pacjentce rozrusznik serca.

Choć takie sytuacje to momenty, w których nie ma czasu na zastanawianie się i podejmowanie decyzji, Moe zasypała swoich lekarzy trudnymi pytaniami. Ku jej zdumieniu – i przerażeniu – pozostały one bez odpowiedzi. Lekarze zagadnięci o kwestie bezpieczeństwa zwyczajnie nie rozumieli, o co ich pacjentce chodzi! I choć rozrusznik został wszczepiony – pytania i zadania stojące przed pełną obaw pacjentką miały tu dopiero swój początek.

Marie Moe jest specjalistką od badań nad zabezpieczeniami, część jej pracy polega na badaniu nowych metod obrony przed cybernetycznymi atakami – nie trzeba było wiele czasu, by czytając więcej i więcej o urządzeniu wspomagającym pracę jej serca doszła do wniosku, że stoi w obliczu poważnego problemu. Skoro rozrusznik zaprojektowany został tak, by każda ingerencja w jego pracę nie wymagała dodatkowych zabiegów chirurgicznych, a uruchomienia odpowiedniego oprogramowania, dla ekspertki od zabezpieczeń oznaczało to jedno: władzę nad jej sercem – i życiem – ma każda osoba posiadająca dostęp do odpowiedniego programu. Ba, odpowiednio przygotowany hacker mógłby bez problemu rozgryźć dostęp do rozrusznika nawet bez dedykowanego programu.

Błędy w sercu

Jednak nawet przy założeniu, że obawa przed cyberatakiem na serce zwyczajnej dziewczyny to zwykła paranoja, trzeba stawić czoła kolejnemu problemowi: błędom oprogramowania. Moe doświadczyła tego kłopotu na własnej skórze, a dokładniej pod nią. Rozruszniki serca rzadko wszczepia się osobom w jej wieku i kondycji, zatem optymalne parametry okazały się nie być właściwymi ustawieniami dla urządzenia. Odpowiednie ustawienia wymagały licznych wizyt w szpitalu i – niestety – zmierzenia się z wadliwe działającym oprogramowaniem. A okazało się, że występowanie błędów nie jest tak rzadkie, jak zdawać by się mogło gdy wyobrażamy sobie zabezpieczenia tak istotnych dla zdrowia i życia urządzeń.

Marie zdała sobie sprawę, że wbrew pozorom nie należy do nielicznych osób z tego typu problemem. Zgłębiając temat odkryła, ilu osobom rocznie wszczepia się rozruszniki. A także inne elektroniczne urządzenia odpowiadające za utrzymanie człowieka przy życiu. Co więcej – z przerażeniem zorientowała się, że sprawa wcale nie dotyczy tylko takich urządzeń jak rozruszniki serca czy pompy insulinowe, z którymi ludzie funkcjonują w normalnym życiu. Odkryła bowiem, że w nowoczesnych szpitalach i innych specjalistycznych placówkach medycznych to często komputery sterują dawkami leków podawanych pacjentom. I znowu – pomijając cybernetyczny atak na bezbronnych pacjentów trzeba założyć, że na maszynach nie można polegać w pełni. Ale jak walczyć z systemem, którego korporacje strzegą jak oka w głowie?

Złam moje serce, hackerze!

Nietrudno domyślić się, że producenci medycznych urządzeń wychodzą zazwyczaj z założenia, że im bardziej niedostępne i utajnione oprogramowanie sterujące, tym bezpieczniejszy jest użytkownik urządzenia. Jednak korporacje nie wzięły pod uwagę tego, że stara prawda mówi, iż tylko zbiorowy wysiłek potrafi przynieść prawdziwą korzyść. Marie Moe postanowiła dołączyć do ludzi, którzy od lat walczą tylko o jedno – aby oprogramowanie do urządzeń medycznych było dostępne dla każdego. Okazało się, że to dość liczna grupa zarówno pacjentów jak i naukowców[1]. Pod hasłem „Złam moje serce, hackerze” zaczęła namawiać ludzi do przekazywania jej starych rozruszników oraz skrzyknęła grupę ludzi, którzy kupowali rozruszniki na internetowych aukcjach przekazując je później tym, którzy podjęli się hackerskiego wyzwania. Namawiała pasjonatów do hackowania oprogramowania i łamania kolejnych zabezpieczeń. Choć naukowcy mieli nadzieję, że wiele korporacji produkujących urządzenia medyczne zdecyduje się na przekazanie efektów swoich prac do rozmaitych serwisów open source, plan zawiódł. Polegać trzeba było na anonimowych internautach.

Hackerzy nie zawiedli. W służbie nauki całe zastępy internautów studiowały linijki kodów po to, by odnaleźć błędy, wykazać zagrożenia i zaproponować nowe rozwiązania. Droga do sukcesu i pełnej jawności danych jest jeszcze daleka. Niektóre firmy twardo stoją na stanowisku, że tylko ograniczenie informacji daje im gwarancję bezpieczeństwa pacjentów. Dopiero na skutek skandalu, który wybuchł w 2015 roku po ujawnieniu możliwości zdalnego sterowania dawkami śmiertelnie niebezpiecznych leków w szpitalach, niektóre korporacje zdecydowały się na udostępnienie oprogramowania w internecie.

Sprawa jest oczywiście dyskusyjna – wróćmy tu bowiem do nieco paranoicznego (hm..) założenia, że są grupy zainteresowane dokonaniem masowego morderstwa na setkach tysięcy anonimowych ludzi na świecie. Po drugiej stronie barykady stoją ci, którzy agitują za ujawnieniem kodów i szybką oraz bezkosztową ich poprawą – oczywiście w celu zagwarantowania bezawaryjnego działania niezbędnych do życia urządzeń. Czy istnieje tu złoty środek?

[1] Szczególnie zainteresowanym polecamy dokument sporządzony w 2010 roku przez grupę naukowców. „Killed by Code: Software Transparency in Implantable Medical Devices” znajdziecie TUTAJ.

You must be logged in to post a comment.