„Wielki atak” na sieci Wi-Fi, o którym zrobiło się głośno dwa dni temu, zagraża w zasadzie każdej sieci – mojej, Twojej, firmowej. Ale uspokajamy: KRACKs to nowo odkryty typ ataku, który jest co prawda groźny, ale nie aż tak łatwy do przeprowadzenia.

Doktor Mathy Vanhoef z belgijskiego Katholieke Universiteit Leuven, przygotowując jakiś czas temu finalną wersję jednej ze swoich publikacji, przez przypadek odkrył poważną lukę w protokole WPA2, którym zabezpiecza się dziś większość sieci Wi-Fi. Jak czytamy w opisie, cyberprzestępca znajdujący się w zasięgu naszej sieci bezprzewodowej może zacząć podglądać, co robimy w internecie, a nawet podstawić nam np. spreparowaną stronę banku, po to by poznać nasze hasła dostępu.

Doktor Mathy Vanhoef z belgijskiego Katholieke Universiteit Leuven, przygotowując jakiś czas temu finalną wersję jednej ze swoich publikacji, przez przypadek odkrył poważną lukę w protokole WPA2, którym zabezpiecza się dziś większość sieci Wi-Fi. Jak czytamy w opisie, cyberprzestępca znajdujący się w zasięgu naszej sieci bezprzewodowej może zacząć podglądać, co robimy w internecie, a nawet podstawić nam np. spreparowaną stronę banku, po to by poznać nasze hasła dostępu.

Najgorsze jest, że ten atak działa na wszystkie nowoczesne sieci Wi-Fi, a włamywacz, by się do nich dostać, nie musi w ogóle znać chroniącego je hasła! Luka nie zależy od sprzętu, nie zależy też właściwie od systemu operacyjnego, a to dlatego, że problem tkwi w samym protokole szyfrowania WPA2.

Czym jest ta WIELKA dziura?

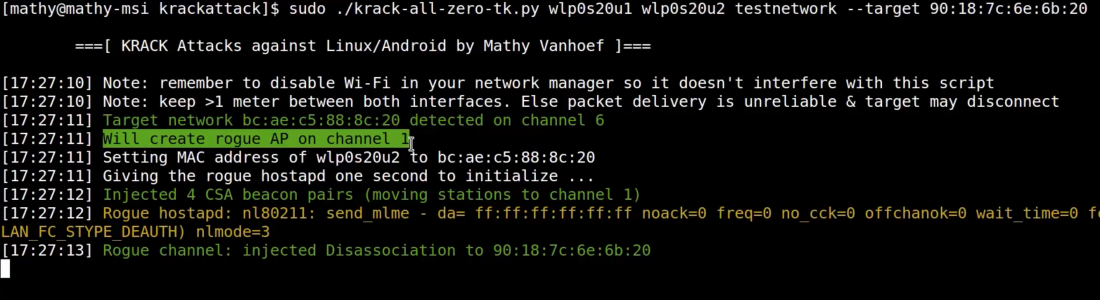

Vanhoef odkrytą przez siebie lukę nazwał KRACKs, od Key Reinstallation Attacks. Anglojęzyczna nazwa właściwie oddaje metodę polegającą na ponownej instalacji klucza, który… powinien pozostać jednorazowy. Nie będę wchodził zbytnio w techniczne szczegóły, o nich możecie usłyszeć na poniższym filmie albo poczytać w przygotowanej przez odkrywcę publikacji. Przybliżę natomiast, dlaczego ten atak staje się możliwy, choć właściwie nie powinien.

Zacznijmy od tego, że łączność z każdą siecią Wi-Fi powinna odbywać się poprzez należycie zaszyfrowane połączenie. Do teraz standardem gwarantującym odpowiednie bezpieczeństwo był (i jest) protokół WPA2 – o ile tylko dostęp do sieci zabezpieczony został mocnym hasłem, a nie sekwencją >12345678<.

WPA2 to wiele różnych elementów, które składają się na bezpieczeństwo transmisji. Należy do nich m.in. 128-bitowe szyfrowanie danych, przyznawane dynamicznie klucze dostępowe czy 4-poziomowy handshaking, czyli procedura nawiązywania połączenia.

To właśnie ten ostatni element stał się celem ataku KRACKs. Handshaking służy do potwierdzania, że zarówno klient, jak i punkt dostępowy dysponują prawidłowymi danymi uwierzytelniającymi, do których należy np. wymyślone przez nas bardzo skomplikowane hasło.

Podczas tego „uściskiwania dłoni”, urządzenia ustalają każdorazowo również klucz, jakim będą szyfrowane dane. Ma to miejsce podczas przesyłania trzeciego komunikatu z czterech, jakie wymieniają między sobą router np. z telefonem. W normalnych warunkach cała procedura na tym się kończy i użytkownik może bezpiecznie surfować po internecie. Jednak, jak pokazał Mathy Vanhoef, ten trzeci krok negocjacji ma cechę, która w założeniach ma pomagać, ale okazuje się, że może też szkodzić. Wszystkiemu winny jest mechanizm zabezpieczający cały proces handshakingu przed utratą czy uszkodzeniem danych wymienianych pomiędzy urządzeniami inicjującymi połączenie. W razie wystąpienia takiej sytuacji smartfon czy komputer może wymusić na punkcie dostępowym ponowne wysłanie i zainstalowanie klucza szyfrującego.

Jednak, jak pokazał Mathy Vanhoef, ten trzeci krok negocjacji ma cechę, która w założeniach ma pomagać, ale okazuje się, że może też szkodzić. Wszystkiemu winny jest mechanizm zabezpieczający cały proces handshakingu przed utratą czy uszkodzeniem danych wymienianych pomiędzy urządzeniami inicjującymi połączenie. W razie wystąpienia takiej sytuacji smartfon czy komputer może wymusić na punkcie dostępowym ponowne wysłanie i zainstalowanie klucza szyfrującego.

Tak dochodzimy do drugiej strony tego mechanizmu, czyli odkrycia dokonanego przez belgijskiego naukowca. Okazuje się, że taką procedurę może zainicjować również cyberprzestępca i wykorzystać do rozszyfrowania ponownie wysyłanego klucza sesji. Stąd już prosta droga do tego, by podsłuchiwać informacje, a nawet manipulować tymi spośród nich, które wyświetlają się na naszych ekranach.

Nie taki diabeł jednak straszny

Belgijski naukowiec skalę problemu sprowadza do stwierdzenia: „…jeśli urządzenie obsługuje Wi-Fi, to najprawdopodobniej jest zagrożone”. Z tą informacją trudno polemizować, a najbardziej zagrożeni powinni czuć się według Vanhoefa użytkownicy Androida i Linuxa.

Jednak, jak powiedzieli Crazy Nauce eksperci z serwisu Niebezpiecznik:

Nie jest to internetowa apokalipsa, jak przedstawiają to niektórzy. Poza tym, żeby przeprowadzić udany atak, trzeba spełnić trzy warunki:

- Atakujący musi być w zasięgu sieci Wi-Fi, którą atakuje;

- Ofiara nie może znajdować się za blisko oryginalnego punktu dostępu, bo wtedy sygnału oryginalnego access pointa nie uda się zagłuszyć;

- Najważniejsze: ofiara musi korzystać z nieszyfrowanych protokołów, np. HTTP lub FTP, bo podsłuchanie szyfrowanego ruchu niczego nie da atakującemu.

Zatem, jeśli surfujecie po witrynach z HTTPS na początku adresu (do nich należy też CrazyNauka.pl), możecie czuć się bezpieczni, o ile szyfrowanie zostało dobrze zaimplementowane – zdarza się, że niestety nie jest, ale raczej są to wyjątki. Jeśli chcecie mieć większą pewność to zainstalujcie rozszerzenie HTTPS Everywhere, które zabezpieczy połączenie nawet tam, gdzie ktoś o to nie zadbał.

Zapytaliśmy Niebezpiecznika, co jeszcze powinniśmy zrobić, żeby się zabezpieczyć przed atakiem. Opowiedz była standardowa: Pamiętajcie o ciągłym aktualizowaniu systemów operacyjnych i oprogramowania routera. Jeśli macie obawy, to wyłączcie Wi-Fi i skorzystajcie z kabla.

You must be logged in to post a comment.